0x42

Форумчанин

- Регистрация

- 05.05.2025

- Сообщения

- 64

- Реакции

- 6

Предлагаю в этой теме выкладывать различные фреймворки для обхода и тестирования EDR систем.

Вот что получилось найти на гитхабе (Более-менее новые).

1)TerraLdr:GitHub - NUL0x4C/TerraLdr: A Payload Loader Designed With Advanced Evasion Features

Details:

- no crt functions imported

- syscall unhooking using KnownDllUnhook

- api hashing using Rotr32 hashing algo

- payload encryption using rc4 - payload is saved in .rsrc

- process injection - targetting 'SettingSyncHost.exe'

- ppid spoofing & blockdlls policy using NtCreateUserProcess

- stealthy remote process injection - chunking

- using debugging & NtQueueApcThread for payload execution

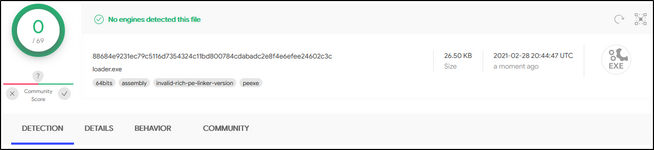

Alaris is a new and sneaky shellcode loader capable of bypassing most EDR systems as of today (02/28/2021). It uses several known TTP’s that help protect the malware and it’s execution flow. Some of these features are:

- Shellcode Encryption (AES-CBC 256)

- Direct x86 Syscalls via

new SyWhispers2Чтобы увидеть нужно авторизоваться или зарегистрироваться.

- Prevents 3rd party (non-Microsoft Signed) DLL’s from hooking or injecting both the parent and child processes.

- Parent Process ID spoofing

- Overwrites it’s own shellcode after execution.

Если кто ещё знает накидайте фреймворков.)