Новые статьи

Пока хакер не прикрыли, из-за дурацких законов, решил скопировать приватную статью.

Вот оригинал:Глушилка для EDR. Обходим механизмы безопасности через Windows Filtering Platform

В этой статье я покажу вектор таргетированной атаки на трафик между EDR/XDR и сервером SOC.

Через Bring Your Own...

В связи с тем-что РКН внедрили ботов для автоматического поиска неугодного контента и автоматической блокировки сайтов, решил для посетителей из РФ и СНГ сделать проверку браузера на возможность выполнять JS.

Выглядит это так:

Это будет отображаться при первом заходе только и если не чистить...

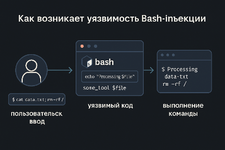

Вот кто хоть раз интересовался безопасностью, наверное помнят всякие инъекции в php и не только...

Напомню, инъекция кода, это из-за недостатка фильтрации данных атакующий может выполнить произвольный код.

По работе часто пишу bash скрипты, для автоматизации, думал в скриптах всё надежно в...

Интересную тему нашел на дамаге:http://damaga377vyvydeqeuigxvl6g5sbmipoxb5nne6gpj3sisbnslbhvrqd.onion/forum/threads/231/

Если никто не против, перекопирую сюда...)

Общий отчёт по анализу приложения "Макс"

Общая информация о приложении "Макс":Приложение "Макс" позиционируется как быстрый и...

Как запустить? - думаю, что у пользователей данного ресурса с этим не должно возникнуть трудностей.

Собирает базы долго, но успешно. Логику можно доработать. Есть с чем работать. Сделал менее чем за пару часов суммарно с DeepSeek)

import os

import sqlite3

import argparse

import logging

import...

Ниже настройки, которые можно положить в папку firefox, где лежит файл pref.js

Некоторые крупные веб-ресурсы, по типу YouTube или ChatGPT работать не будут, Приходится выбирать анонимность или функциональность

Взято из открытых источников.

Скопировать в файл .md для удобного прочтения.